數字醫學與健康大會DMHC——美創與您相約古都金陵

2025-08-12

美創科技打造縣域醫療災備新標桿|神木市醫院 HIS 系統數據庫分鐘級切換演練實錄

2025-07-02

百萬罰單警示!DCAS助力金融機構筑牢數據安全防線,實現監管合規

2025-06-20

2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務

俄勒岡環保部門遭Rhysida勒索團伙竊取數據

2025年4月15日,勒索團伙Rhysida稱攻陷美國俄勒岡州環境質量部(DEQ),竊取超2.5TB敏感數據并索要30比特幣贖金。攻擊導致DEQ于4月9日緊急關閉郵件系統、工作站及車輛檢測站等核心業務系統,14日部分恢復。Rhysida公開社保卡、護照掃描件等樣本佐證攻擊,但DEQ官方否認存在數據泄露證據,泄露數據若屬實,可能包含環境監測記錄、企業排污許可等關鍵信息,或引發針對環保產業鏈的次級攻擊。

參考鏈接:

https://www.comparitech.com/news/ransomware-gang-says-it-hacked-the-oregon-department-of-environmental-quality/?&web_view=true

RansomHub勒索團伙對全球84家機構發起攻擊

2025年4月13日,勒索組織RansomHub對全球84家機構發起攻擊,成為三月最活躍的勒索團伙,攻擊主要針對歐美地區的制造、醫療及金融行業。RansomHub定制的Betruger后門通過模塊化設計實現憑證提取、內網偵察與C2通信功能集成,較傳統分階段攻擊減少75%的IoC暴露風險;攻擊鏈優先利用未修復的VPN及RDP漏洞,結合合法系統工具進行提權操作;基礎設施采用動態IP池及加密代理鏈規避封鎖。

https://cybersecuritynews.com/ransomhub-ransomware-group-compromised-84-organization/

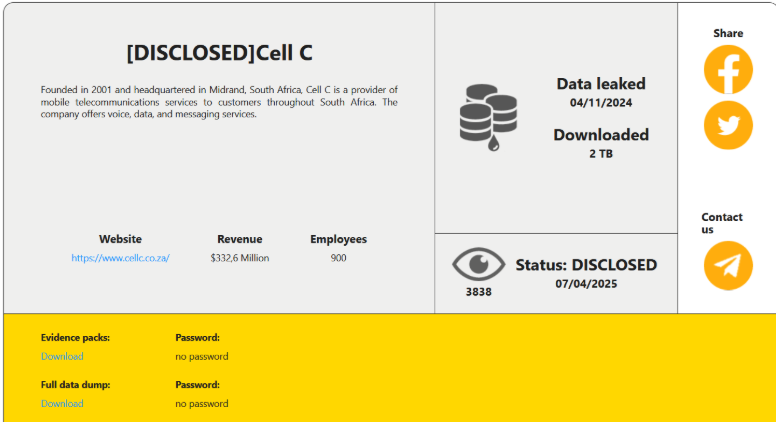

南非電信巨頭Cell C遭黑客組織數據勒索

2025年4月14日,南非第四大電信運營商Cell C確認其2024年遭RansomHouse團伙網絡攻擊,導致2TB用戶敏感數據泄露。攻擊者通過未授權訪問竊取包括姓名、身份證號、銀行賬戶、醫療記錄及護照詳情等數據,并在暗網公開施壓。Cell C已啟動應急響應,聯合網絡安全專家加固系統,通報監管機構,并向受影響用戶提供反釣魚和信用保護指南。

https://securityaffairs.com/176509/data-breach/south-african-telecom-provider-cell-c-disclosed-a-data-breach.html

宜家東歐運營商去年遭勒索攻擊損失2000萬歐元

2025年4月11日,宜家東歐特許運營商Fourlis集團披露,其于2024年11月27日遭受的勒索攻擊已造成累計2000萬歐元損失。此次攻擊導致希臘、塞浦路斯、羅馬尼亞及保加利亞的宜家線上商城癱瘓,家居業務庫存補給中斷,影響持續至2025年2月。但該公司拒絕支付贖金,依靠外部安全團隊重建系統并阻截后續多次攻擊。

https://www.bleepingcomputer.com/news/security/ransomware-attack-cost-ikea-operator-in-eastern-europe-23-million/

傳感器巨頭森薩塔科技遭勒索攻擊

2025年4月10日,研究人員披露全球工業傳感器巨頭森薩塔科技(Sensata Technologies)向美國證券交易委員會(SEC)提交報告,確認其于4月6日遭受勒索軟件攻擊。攻擊者加密了企業內網關鍵系統,導致全球生產基地的運輸、接收、制造生產流程中斷,并竊取未明確范圍的敏感數據。森薩塔科技表示,已經采取行動修復網路攻擊所造成的影響,但是具體修復時間無法確定。

https://www.bleepingcomputer.com/news/security/sensata-technologies-hit-by-ransomware-attack-impacting-operations/

勒索軟件組織頻繁利用域控制器發起攻擊

2025年4月11日,微軟發布安全報告稱,勒索軟件組織正頻繁針對企業Active Directory域控制器發起攻擊,通過權限提升操控網絡并分發惡意軟件。微軟追蹤的Storm-0300組織曾通過VPN滲透目標網絡,利用遠程桌面協議(RDP)連接域控制器,執行偵查、權限提升等惡意活動。研究人員警告稱,即使微軟提供高級防御機制,若企業存在配置錯誤或遺留系統漏洞,仍可能導致防護失效。

https://www.govinfosecurity.com/ransomware-hackers-target-active-directory-domain-controllers-a-27981